Ιός με πολύ επιθετική συμπεριφορά κυκλοφορεί τις τελευταίες ώρες στο facebook

Τις τελευταίες ώρες στο δημοφιλές δίκτυο κοινωνικής δικτύωσης

κυκλοφορούν πλαστά μηνύματα μεταξύ φίλων, συνοδευόμενα από αρχείο της

μορφής *.zip.

Συνιστάται στους χρήστες να μην

κατεβάζουν το αρχείο, πόσο μάλλον να το ανοίξουν κιόλας, αλλά να

διαγράφουν αυτά τα μηνύματα άμεσα.

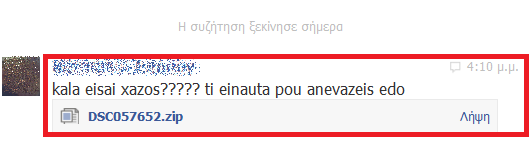

Ενδεικτικά, το περιεχόμενο κάποιων από τα εν λόγω μηνύματα ήταν:

«kala eisai xazi????? ti einauta pou anevazeis edo»

«kapoios exei kanei profil «…» kai exei anevasei fotografies sou!!1 esy eisai?»

«xaxa!! des ton vlaka ton giorgo…»

Σε περίπτωση που δείτε το μήνυμα αυτο στα εισερχόμενα σας διαγράψτε αμέσως το μήνυμα όπως θα δείτε στην παρακάτω φωτογραφία .

Σε καμία περίπτωση ΜΗΝ το ανοίξετε .

Σύντομα νεότερα .

Update 18:40

Η ερευνητική ομάδα του SecNews σε συνεργασία με την ιστοσελίδα μας έχει ήδη στην διάθεσή της το αρχείο του εν λόγω ιου . Η ομάδα των εθελοντών του Secnews.gr αναλύει αυτή την στιγμή τις δυνατότητες του συγκεκριμένου Malware . Σύντομα με περισσότερες λεπτομέρειες για τις δυνατότητες του “ιου” αλλά και πως ακριβώς να επανέλθετε σε περίπτωση που τρέξατε από σφάλμα το συγκεκριμένο λογισμικό .

Τα πρώτα στοιχεία της ανάλυσης δείχνουν ότι πρόκειται για Java malware (επέκταση Jar) το οποίο εκτελείτε εντός του JVM (Java virtual machine) μέρος του JRE (Java Runtime Environment).

Update 18:50

Η ανάλυση του ιου έχει σχεδόν ολοκληρωθεί και διαπιστώνουμε οτι πρόκειται για ενα απο τα πλέον ανθεκτικά Malware που κυκλοφορούν.

Όπως διαπίστωνει η ερευνητική ομάδα του SecNews, πρόκειται για μια πολύ εξελιγμένη μορφή ιου η οποία έχει τοποθετηθεί σε Ελληνική εταιρεία hosting, εν αγνοία της εταιρείας (η οποία πιθανολογούμε ότι έχει πέσει θύμα hackers). To SecNews προσπαθεί να επικοινωνήσει με την εταιρεία hosting ωστε να διαπιστώσει αν αυτό συμβαίνει εν αγνοία της.

Ο ιος όταν εκτελεστεί κατεβάζει τμήμα μικροκώδικα από την ιστοσελίδα της εταιρείας και δίνει ΠΛΗΡΗ ΑΠΟΜΑΚΡΥΣΜΕΝΗ πρόσβαση στον υπολογιστή του χρήστη.

Όσοι απο λάθος πραγματοποιήσαν click στον σύνδεσμο και εκτέλεσαν το λογισμικο εν αγνοία τους, θα πρέπει να επαναφέρουν τον υπολογιστή τους πιθανόν μέσω FORMAT ή με clean restore στα Windows 8, μιας και ο ιος φαίνεται ιδιαίτερα ανθεκτικός και μη εντοπίσιμος απο antivirus ή antimalware Μηχανές μέχρι αυτή την στιγμή.

Περισσότερα σε λίγο. Μείνετε συντονισμένοι!

Update 19:12

Άμεση ήταν η ανταπόκριση της εταιρείας Hosting WebHosting4U, http://www.webhosting4u.gr/ στην επικοινωνία του SecNews. Εντός ελαχίστων λεπτών (εξαιρετικα ταχύτητα οφείλουμε να ομολογήσουμε),επικοινώνησε στέλεχος της Ελληνικής εταιρείας hosting που εμπλέκετε στο περιστατικό, εν αγνοία της φυσικά.

Όπως ενημερωθήκε το SecNews από την πλέον επίσημη πηγή, το malware τοποθετήθηκε εν αγνοία της εταιρείας σε server που είχε νοικιαστεί από πελάτη της εταιρείας. Η εταιρεία δεν έπεσε θύμα κακόβουλης εισβολής, αλλά ο ίδιος ο πελάτης νοίκιασε με νόμιμη μέθοδο τον dedicated server, και προφανώς τον χρησιμοποίησε για τον διαμοιρασμό του malware.

Η εταιρεία έχει ήδη προβεί σε όλες τις απαραίτητες ενέργειες (συλλογή Logfiles, στοιχεία πελάτη κλπ) τα οποία και είναι στην διάθεση της Δίωξης Ηλεκτρονικού Εγκλήματος. Επιπλέον προέβει σε απενεργοποίηση του server που διέδιδε το malware εδώ και περίπου 2 ώρες ώστε να αποτρέψει περαιτέρω την διασπορά του ιού.

Το SecNews οφείλει να τονίσει την υποδειγματική και άμεση ανταπόκριση της εταιρείας στο περιστατικό, πρωτόγνωρη για τα Ελληνικά δεδομένα και παράδειγμα ως προς τον τρόπο διαχείρισης ανάλογων περιστατικών απο εταιρείες και οργανισμούς.

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου